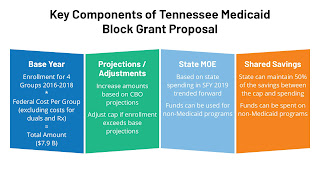

¿Cuál es el propósito de las subvenciones Block grant?

Los Block grant (subvenciones en bloque= brindan fondos del gobierno de EEUU federal y locales para ayudar a investigadores a abordar propósitos amplios, como el desarrollo comunitario, los servicios sociales, la salud pública o el cumplimiento de la ley, y en general les brindan más control sobre el uso de los fondos que las subvenciones categóricas. Definición de "Block Grants" Las subvenciones en bloque son subvenciones otorgadas por el gobierno federal a los gobiernos estatales y locales para programas amplios. Su uso podría identificarse para la educación o para combatir la pobreza, por ejemplo. Luego, los gobiernos estatales y locales determinan cómo usar los fondos. Las subvenciones en bloque son el resultado del sistema federal de gobierno, donde el poder se divide entre un gobierno nacional y más gobiernos locales. Como resultado, las subvenciones en bloque son una forma en que el gobierno federal puede otorgar fondos a los gobiernos estatales o locales. Bajo el fe